Jste-li majitelé notebooku a o data na něm se bojíte, potom zvažte, zda by nebylo moudré ochránit obsah pevného disku před případnou krádeží. Útočník sice získá kus hardwaru, nicméně nedostane z něj daleko cennější data. Jestliže má útočník přístup k pevnému disku, zpravidla si již mezi něj a data může stoupnout pouze šifrování, protože díky výkonným procesorům a specializovaným programům je dnes prolomení uživatelského účtu otázka maximálně několika hodin.

Pojďme si tedy probrat, proč bychom data měli a neměli šifrovat. Pokud se rozhodneme data šifrovat, nezapomínejme si je taktéž zálohovat, například programem CrashPlan.

Proč data nešifrovat?

- Práce s šifrovanými daty je pomalejší a vytěžuje procesor.

- V případě ztráty klíče nemáme jinou možnost, než obnovit data ze zálohy.

Proč data šifrovat?

- Data (dokumenty, přihlašovací údaje k bankovnictví, apod.) jsou zpravidla daleko cennější než samotný hardware.

Co budeme potřebovat?

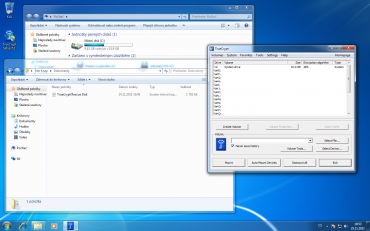

Pokud jste se přes jisté nevýhody rozhodli svá data zabezpečit, potom doporučím využít služeb bezplatné aplikace TrueCrypt (odkaz ke stažení je umístěn pod článkem). Pro současnou verzi TrueCryptu ještě není zcela kompletní čeština, proto je návod psán pro anglickou verzi. Krom samotného TrueCryptu již potřebujeme pouze hardware, což může být například notebook s Windows, ale postup je takřka shodný i pro ostatní operační systémy.

Zabezpečujeme systémový disk

Instalace TrueCryptu probíhá obvyklým způsobem, proto se vrhneme hned na samotné zabezpečení systémového disku, tedy operačního systému a všech uživatelských dat.

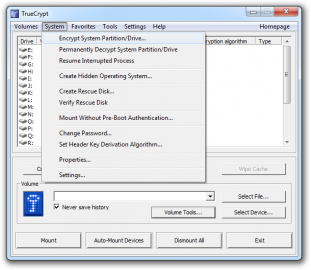

V hlavním okně klikneme na položku System (systém) a zvolíme Encrypt System Partition/Drive (zašifrování systémového diskového oddílu).

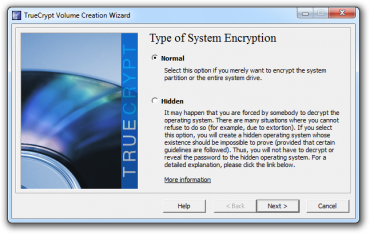

Typ systémového šifrování ponecháme na Normal (normální) a klikneme na Next (další).

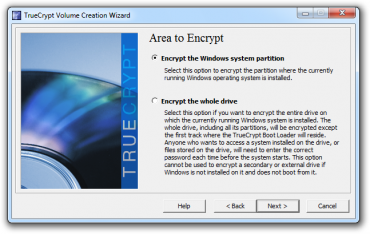

Na následující kartě zvolíme Encrypt the Windows system partition (zašifrovat systémový oddíl s Windows) a opět potvrdíme stiskem Next (další).

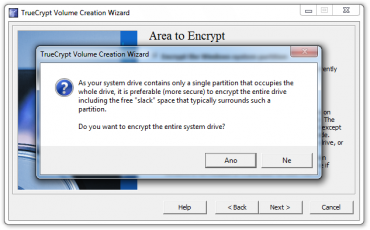

Nyní jsme vyzvání k zašifrování celého obsahu disku, včetně volného místa. Tlačítkem Ano s šifrováním volného místa souhlasíme. Tlačítkem Ne šifrování zamítneme.

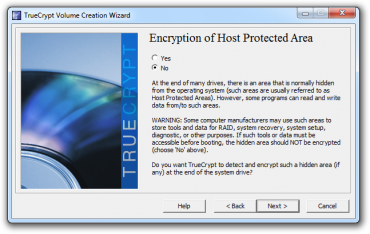

Encryption of Host Protected Area (zašifrování HPA) odmítneme, čímž ochráníme kupříkladu recovery oddíl od výrobce notebooku.

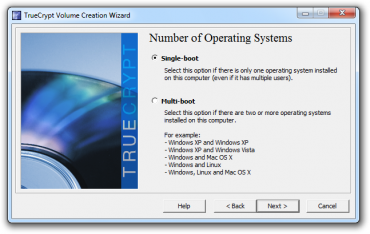

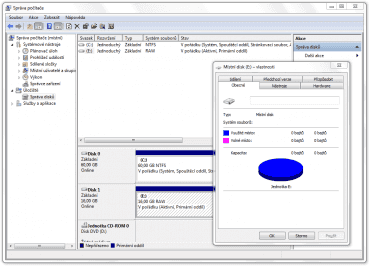

Number of Operating Systems (počet operačních systémů) nastavíme podle potřeby. Pokud máte na notebooku pouze jediný operační systém, například Windows 7, zvolte Single-boot. Pokud máte na notebooku několik operačních systémů, pak zvolte Multi-boot.

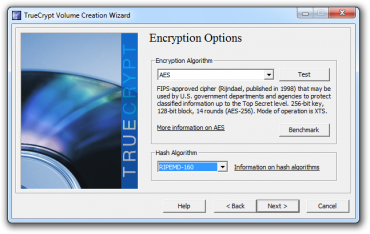

Encryption algorithm (šifrovací algoritmus) zvolíme na základě testu, který provedeme stisknutím tlačítka Benchmark (test rychlosti). Velice rychlým algoritmem je například AES (Advanced Encryption Standard), který navíc celkem dobře ochrání i data. Volba Hash Algorithm (hašovací funkce) může být pro běžného uživatele oříškem. Nicméně s klidným svědomím můžeme zvolit například RIPEMD-160 či Whirlpool. Obě volby potvrdíme současně kliknutím na tlačítko Next (další).

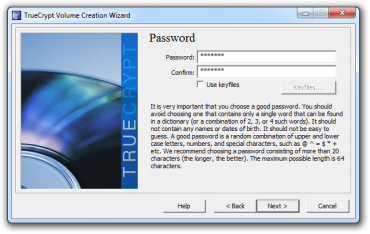

Password (heslo, respektive v tomto případě klíč) je libovolný řetězec znaků. Měl by být delší než 20 znaků a obsahovat alespoň 4 skupiny znaků (malá písmena, velká písmena, číslice a speciální znaky). Ukázkovým řetězcem pro inspiraci může být například P3trov0&SuPeR_Tajne#Hes1o

. Nicméně pokud nechcete, TrueCrypt snese i heslo

- pouze budete dotázání, zda tak nebezpečný klíč vážně chcete použít.

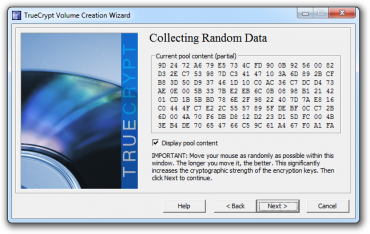

Vše potvrdíme tlačítkem Next (další) a přesuneme se na Collecting Random Data (shromažďování náhodných dat). Zde je naším úkolem náhodně pohybovat kurzorem nad oknem průvodce. Po dokončení shromažďování náhodných dat se aktivuje tlačítko Next (další), opět vše potvrdíme tím, že na něj klikneme.

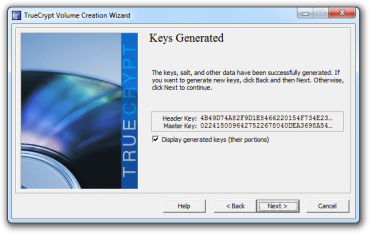

Keys Generated (Klíče byly vygenerovány) slouží pouze jako informace o tom, že klíče pro šifrování jsou již připraveny k použití. Zvědavější jedinci si mohou prohlédnout úvodní kousek klíčového páru. Opět postupujeme dál kliknutím na Next (další).

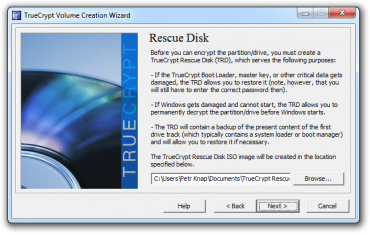

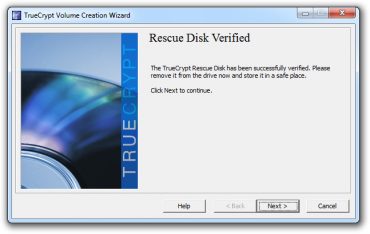

Rescue disk (záchranný disk) je velice důležitá věc. TrueCrypt se nás bude snažit ihned po kliknutí na Next (další) donutit k jeho vypálení. Učiňme tak, nepřemýšlejme nad tím. Tento disk nám poslouží ve chvíli, kdy zapomeneme svůj tajný klíč. Jedná se o taková zadní vrátka. Tento disk proto nenoste s sebou, pečlivě jej uschovejte doma a ideálně si na pevném disku ponechejte i jeho obraz.

TrueCrypt si sám disk ověří a až poté nám dovolí pokračovat. Pokračujeme nastavením Wipe Mode na none (žádný).

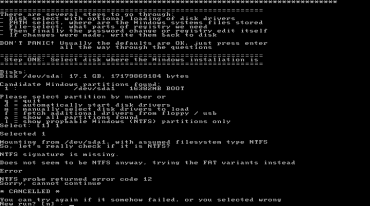

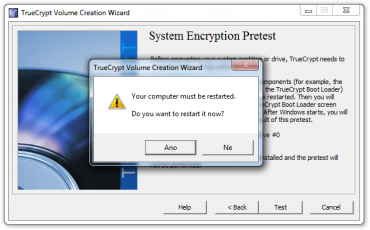

Před samotným šifrováním je nutné provést předběžný test. Smyslem tohoto testu je zajistit plnou funkčnost nového zavaděče od TrueCryptu. Pokud test selže, prostě se vše vrátí a systém neutrpí žádnou ztrátu dat.

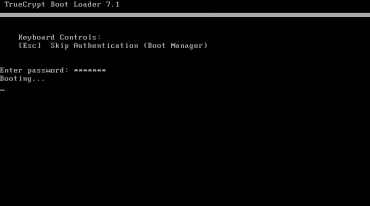

Při restartu bude nutné zadat náš soukromý klíč (heslo

), který jsme zadali o pár kroků výše do TrueCryptu. Stejným způsobem se k počítači budeme přihlašovat při každém zapnutí.

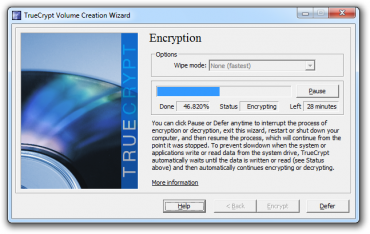

Po opětovném spuštění systému a jednom kliku na tlačítko Next (další) se TrueCrypt ujme iniciativy a začne data na pevném disku šifrovat. Tato operace může trvat i několik hodin, nicméně lze ji kdykoliv pozastavit a zase spustit bez rizika ztráty dat.

Na konec na nás vyskočí okno s informací, že systémový oddíl pevného disku byl úspěšně zašifrován. Při běžném používání se disk tváří zcela normálně. O jeho zabezpečení se dozvíme jedině skrze TrueCrypt, operační systém (i veškerý v něm běžící software) tedy vidí disk jako normální nešifrovaný disk.

Jiná situace ovšem nastává v momentě, kdy chcete k datům přistoupit z jiného operačního systému. V tomto případě se disk tváří jako nerozdělený neformátovaný disk. To mimo jiné způsobí nefunkčnost všech druhů lamačů hesel operačních systémů a hlavně nepřístupnost dat pro neautorizované osoby. Proto si CD pro případ zapomenutí osobního klíče (hesla

) pečlivě uschovejte a zálohujte, jinak se s daty po zapomenutí klíče můžete rozloučit.